- ผู้เขียน Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- แก้ไขล่าสุด 2025-01-22 17:42.

NS เหมือนกัน - นโยบายต้นทาง ป้องกันไม่ให้ผู้โจมตีอ่านหรือตั้งค่า คุ้กกี้ บนเป้าหมาย โดเมน ดังนั้นจึงไม่สามารถใส่ valid. ได้ โทเค็น ในรูปแบบที่สร้างขึ้นมา ข้อดีของเทคนิคนี้เหนือรูปแบบซิงโครไนซ์คือ โทเค็น ไม่จำเป็นต้องเก็บไว้ในเซิร์ฟเวอร์

นอกจากนี้ นโยบายต้นกำเนิดเดียวกันป้องกันอะไรได้บ้าง

NS เหมือนกัน - นโยบายต้นทางคือ กลไกความปลอดภัยที่สำคัญที่จำกัดวิธีการโหลดเอกสารหรือสคริปต์จากตัวเดียว ต้นทางสามารถ โต้ตอบกับทรัพยากรจากผู้อื่น ต้นทาง . ช่วยแยกเอกสารที่อาจเป็นอันตราย ลดเวกเตอร์การโจมตีที่เป็นไปได้

ประการที่สอง นโยบายต้นกำเนิดเดียวกันในเว็บเบราว์เซอร์คืออะไร? เหมือนกัน - นโยบายต้นทาง . ในการคำนวณ เหมือนกัน - นโยบายต้นทาง (บางครั้งย่อว่า SOP) เป็นแนวคิดที่สำคัญใน เว็บ แบบจำลองความปลอดภัยของแอปพลิเคชัน ภายใต้ นโยบาย , NS เว็บเบราว์เซอร์ อนุญาตสคริปต์ที่มีอยู่ในครั้งแรก เว็บ หน้าเพื่อเข้าถึงข้อมูลในวินาที เว็บ หน้าแต่ถ้าทั้งสอง เว็บ หน้ามี ต้นกำเนิดเดียวกัน.

ต้นกำเนิดเดียวกันป้องกัน XSS หรือไม่

เหมือนกัน - ต้นทาง หมายความว่าคุณไม่สามารถฉีดสคริปต์โดยตรงหรือแก้ไข DOM บนโดเมนอื่นได้ นั่นคือเหตุผลที่คุณต้องค้นหา XSS ช่องโหว่ที่จะเริ่มต้นด้วย SOP มักจะทำไม่ได้ ป้องกัน ทั้ง XSS หรือซีเอสอาร์เอฟ การโหลด Javascript จากเว็บไซต์อื่นจะไม่ถูกปฏิเสธโดย SOP เพราะการทำเช่นนั้นจะทำให้เว็บล่ม

CORS ป้องกัน CSRF ได้หรือไม่?

CORS ไม่ใช่ CSRF กลไกการป้องกัน เมื่อเซิร์ฟเวอร์ตั้งค่า a CORS นโยบายจะสั่งให้เบราว์เซอร์ปรับเปลี่ยนการทำงานปกติเพื่อให้สามารถส่งคำขอและรับการตอบสนองของเซิร์ฟเวอร์ข้ามต้นทางได้ ในขณะที่กำหนดค่าอย่างเหมาะสม CORS นโยบายเป็นสิ่งสำคัญ มัน ทำ ไม่ใช่ในตัวเองเป็น CSRF ป้องกัน.

แนะนำ:

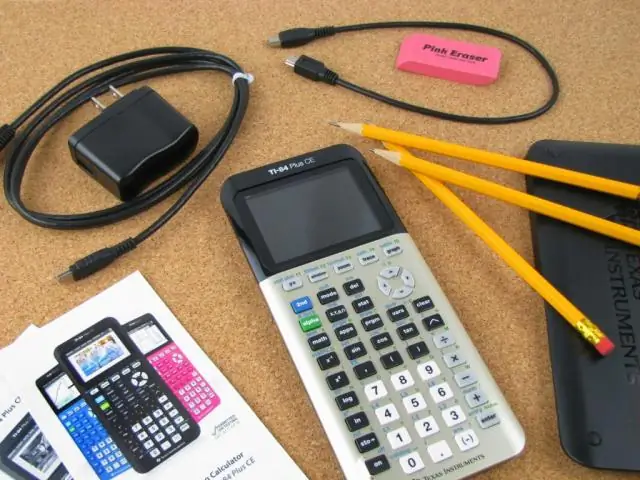

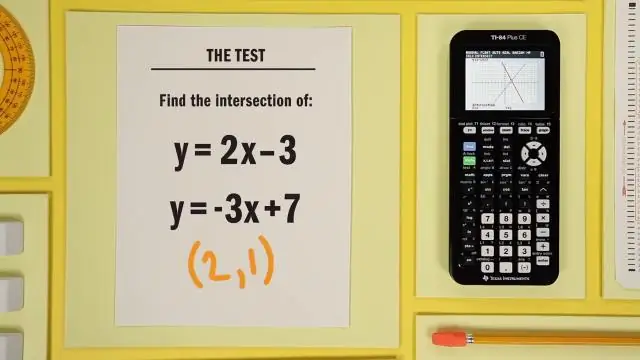

คุณดาวน์โหลดสิ่งต่าง ๆ บน TI 84 Plus ได้อย่างไร?

ดาวน์โหลด/อัปโหลดโปรแกรมคำนวณ หากต้องการดาวน์โหลดโปรแกรม เพียงคลิกที่โปรแกรม จากนั้นดึงไฟล์นั้นขึ้นใน Finder ดับเบิลคลิกแล้วจะเปิดขึ้น หากต้องการใส่ลงในเครื่องคิดเลข ให้ไปที่ Device Explorer จากนั้นลากและวางโปรแกรมจากหน้าต่าง Finder ไปที่หน้าต่าง Device Explorer

ฉันจะใช้ Monarch Plus ได้ที่ไหน

สถานที่ที่ได้รับการยอมรับ Broderick Dining Commons คาเฟ่ 1201 ตำนานในไวท์เฮิร์สต์ฮอลล์ โรเจอร์ส คาเฟ่. ไวท์เฮิร์สท์ ซี-สโตร์ กาแฟสตาร์บัค. รถไฟใต้ดิน. เจี๊ยบ-fil-A

คุณจะใส่คะแนนใน TI 84 Plus ได้อย่างไร?

TI-84: การตั้งค่า Scatter Plot ไปที่ [2nd] 'STAT PLOT' ตรวจสอบให้แน่ใจว่ามีเพียง Plot1 เท่านั้นที่เปิดอยู่ ไปที่ Y1 และ [Clear] ฟังก์ชั่นใดก็ได้ ไปที่ [STAT] [แก้ไข] ป้อนข้อมูลของคุณใน L1 และ L2 จากนั้นไปที่ [ZOOM] '9: ZoomStat' เพื่อดูแผนผังการกระจายใน 'หน้าต่างที่เป็นมิตร' กด [TRACE] และปุ่มลูกศรเพื่อดูจุดข้อมูลแต่ละจุด

Costco ขาย iPhone 8 plus หรือไม่?

ในช่วงเวลาจำกัดเท่านั้น (จนถึงวันที่ 15 พฤศจิกายน) สมาชิก Costco Warehouse สามารถซื้อ iPhone 8 ขนาด 64GB ใหม่เอี่ยมได้ในราคาเพียง $499.99 ในขณะเดียวกัน iPhone 8 Plus ขนาด 64GB รับเงิน 599.99 ดอลลาร์ที่ Costco ซึ่งคุณเดาได้ว่ามีราคาเท่ากับเครื่องตกแต่งใหม่อย่างเป็นทางการที่ขายผ่าน US Apple Store ออนไลน์

ปุ่มแฟคทอเรียลบน TI 84 Plus CE อยู่ที่ไหน

เริ่มต้นด้วยการพิมพ์หมายเลขที่คุณต้องการค้นหาตัวประกอบของ ในการป้อนสัญลักษณ์แฟกทอเรียล (!) ให้กด [คณิตศาสตร์] กดปุ่มลูกศรขวา 3 ครั้งเพื่อไปที่แท็บ "PROB" เลื่อนลงไปที่ตัวเลือกที่สี่ (สัญลักษณ์แฟกทอเรียล) แล้วกด Enter ตอนนี้ เพียงกด Enter เพื่อประเมินแฟกทอเรียล