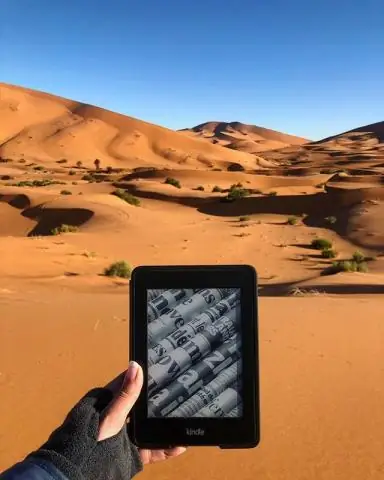

การถ่ายภาพทิวทัศน์นั้นค่อนข้างยืดหยุ่นเมื่อเป็นการตั้งค่ากล้องที่คุณใช้ อย่างไรก็ตาม คำแนะนำทั่วไปที่ดีคือการใช้ขาตั้งกล้อง ความเร็วชัตเตอร์ระหว่าง 1/10 วินาทีถึงสามวินาที รูรับแสงระหว่าง f/11 ถึง f/16 และ ISO 100. แก้ไขล่าสุด: 2025-06-01 05:06

แล็ปท็อป ASUS มีพาร์ติชั่นการกู้คืนซึ่งรวมถึงซอฟต์แวร์ที่ออกแบบมาเพื่อกู้คืนแล็ปท็อปกลับสู่สภาพเดิม เปิดเครื่องหรือรีบูตแล็ปท็อป ASUS เมื่อหน้าจอโลโก้ ASUS ปรากฏขึ้น ให้กด 'F9' เพื่อเข้าถึงพาร์ติชั่นที่ซ่อนอยู่ กด'Enter'เมื่อ Windows Boot Manager ปรากฏขึ้น. แก้ไขล่าสุด: 2025-01-22 17:01

การเรืองแสงด้วยแสง (PSL) เป็นการปลดปล่อยพลังงานที่สะสมไว้ภายในสารเรืองแสงโดยการกระตุ้นด้วยแสงที่มองเห็นได้ เพื่อสร้างสัญญาณเรืองแสง แผ่นที่ยึดตามกลไกนี้เรียกว่าแผ่นเรืองแสงที่กระตุ้นด้วยแสง (photostimulable phosphor - PSP) และเป็นเครื่องตรวจจับรังสีเอกซ์ประเภทหนึ่งที่ใช้ในการถ่ายภาพรังสีที่ฉาย. แก้ไขล่าสุด: 2025-01-22 17:01

การประมวลผลบรรทัดคำสั่ง บรรทัดคำสั่งสามารถมีได้หลายคำสั่ง หากอาร์กิวเมนต์ปัจจุบันตั้งชื่อคำสั่ง อาร์กิวเมนต์ของคำสั่งจะถูกรวบรวม คำสั่งจะถูกนำไปใช้กับอาร์กิวเมนต์ (ซึ่งก็คือ สตริง) และการประมวลผลบรรทัดคำสั่งจะดำเนินต่อไป. แก้ไขล่าสุด: 2025-01-22 17:01

ชุดข้อมูลประกอบด้วยข้อมูลเกี่ยวกับตัวอย่าง ชุดข้อมูลประกอบด้วยกรณีต่างๆ เคสเป็นเพียงวัตถุในคอลเล็กชันเท่านั้น แต่ละกรณีมีคุณสมบัติหรือคุณสมบัติหนึ่งอย่างหรือมากกว่าเรียกว่าตัวแปรซึ่งเป็นลักษณะของกรณี. แก้ไขล่าสุด: 2025-01-22 17:01

เทคโนโลยีการหลอกลวงเป็นประเภทของการป้องกันความปลอดภัยทางไซเบอร์ที่เกิดขึ้นใหม่ เทคโนโลยีการหลอกลวงช่วยให้มีมาตรการรักษาความปลอดภัยเชิงรุกมากขึ้นโดยพยายามหลอกลวงผู้โจมตี ตรวจจับพวกเขา แล้วเอาชนะพวกเขา ทำให้องค์กรกลับสู่การทำงานปกติ. แก้ไขล่าสุด: 2025-01-22 17:01

Smbd เป็นเดมอนเซิร์ฟเวอร์ที่ให้บริการแชร์ไฟล์และการพิมพ์แก่ไคลเอ็นต์ Windows เซิร์ฟเวอร์ให้บริการพื้นที่ไฟล์และเครื่องพิมพ์แก่ลูกค้าโดยใช้โปรโตคอล SMB (หรือ CIFS) เข้ากันได้กับโปรโตคอล LanManager และสามารถให้บริการลูกค้า LanManager ได้. แก้ไขล่าสุด: 2025-01-22 17:01

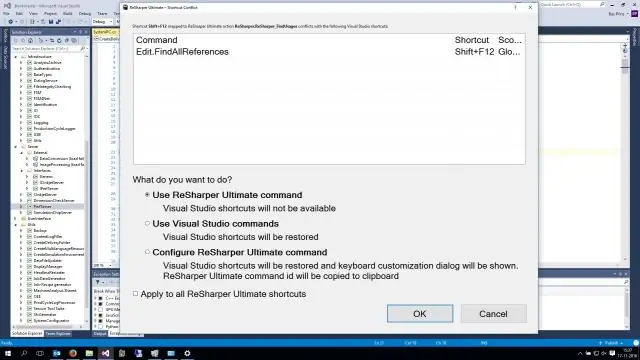

CTRL + M + M จะยุบ/ขยายส่วนปัจจุบัน CTRL + M + A จะยุบทั้งหมดแม้ในไฟล์ Html ตัวเลือกเหล่านี้ยังอยู่ในเมนูบริบทภายใต้โครงร่าง คลิกขวาในตัวแก้ไข -> โครงร่างเพื่อค้นหาตัวเลือกทั้งหมด. แก้ไขล่าสุด: 2025-01-22 17:01

Codecademy เป็นหนึ่งในเว็บไซต์ที่ดีกว่าที่คุณสามารถเรียนรู้พื้นฐานของ python ได้ในทางปฏิบัติ คุณสามารถใช้ Codecademy เวอร์ชัน PRO ได้ ซึ่งเป็นเวอร์ชันที่ต้องชำระเงินซึ่งคุณสามารถเข้าถึงเนื้อหาโครงการได้ นี่คือหนึ่งในเว็บไซต์ที่คุณสามารถเรียนรู้ python สำหรับผู้เริ่มต้นได้. แก้ไขล่าสุด: 2025-06-01 05:06

รูปแบบกลยุทธ์ใช้เพื่อแก้ปัญหาที่อาจ (หรือคาดการณ์ไว้) จะถูกนำไปใช้หรือแก้ไขโดยกลยุทธ์ที่แตกต่างกัน และมีส่วนต่อประสานที่กำหนดไว้อย่างชัดเจนสำหรับกรณีดังกล่าว. แก้ไขล่าสุด: 2025-01-22 17:01

การแทนที่เนื้อหาเซลล์: จากแท็บ หน้าแรก ให้คลิกคำสั่ง ค้นหาและเลือก จากนั้นเลือก แทนที่ จากเมนูดรอปดาวน์ กล่องโต้ตอบค้นหาและแทนที่จะปรากฏขึ้น พิมพ์ข้อความที่คุณต้องการแทนที่ในช่องแทนที่ด้วย: จากนั้นคลิกค้นหาถัดไป. แก้ไขล่าสุด: 2025-01-22 17:01

คู่มือการตั้งค่า PIXMA PRO-100 Wi-Fi ตรวจสอบให้แน่ใจว่าเครื่องพิมพ์เปิดอยู่ กดปุ่ม [Wi-Fi] ที่ด้านหน้าเครื่องพิมพ์ค้างไว้สองสามวินาที ตรวจสอบให้แน่ใจว่าปุ่มนี้เริ่มกะพริบเป็นสีน้ำเงิน จากนั้นไปที่จุดเข้าใช้งานของคุณแล้วกดปุ่ม [WPS] ภายใน 2 นาที. แก้ไขล่าสุด: 2025-01-22 17:01

ในการตั้งค่ากริ่งประตูให้สั่งงานไซเรนสถานีฐานเมื่อตรวจพบการเคลื่อนไหว: เปิดแอป Arlo แตะออดเสียง Arlo แตะไอคอนเมนู () ที่มุมบนขวาของหน้าเพื่อเปิด แตะการตั้งค่าการเคลื่อนไหว แตะเปิดไซเรน แตะไอคอนดินสอ (แก้ไข). แก้ไขล่าสุด: 2025-01-22 17:01

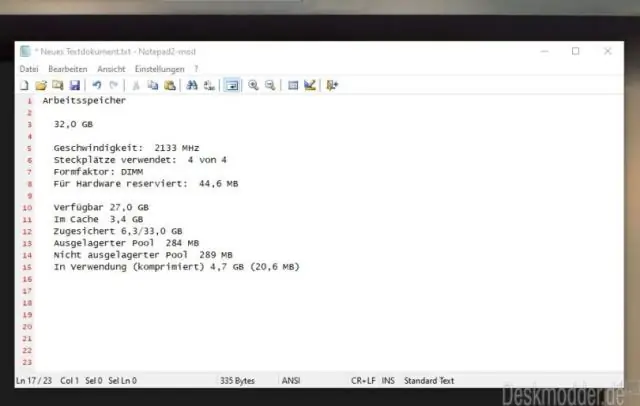

Windows Task Manager ช่วยให้คุณสามารถตรวจสอบแอปพลิเคชัน กระบวนการ และบริการที่กำลังทำงานอยู่บนพีซีของคุณได้ คุณสามารถใช้ตัวจัดการงานเพื่อเริ่มและหยุดโปรแกรมและหยุดกระบวนการต่างๆ ได้ แต่ตัวจัดการงานจะแสดงสถิติข้อมูลเกี่ยวกับประสิทธิภาพของคอมพิวเตอร์และเครือข่ายของคุณ. แก้ไขล่าสุด: 2025-01-22 17:01

ชาวสุเมเรียนเป็นอารยธรรมเมโสโปเตเมียแรก ชาวสุเมเรียนค้าขายทางบกกับทะเลเมดิเตอร์เรเนียนตะวันออกและทางทะเลจนถึงอินเดีย การประดิษฐ์ล้อเมื่อ 3000 ปีที่แล้ว ปรับปรุงการขนส่งทางบก ชาวสุเมเรียนเป็นที่รู้จักกันดีในเรื่องงานโลหะ ซึ่งเป็นงานฝีมือที่พวกเขาเชี่ยวชาญ. แก้ไขล่าสุด: 2025-01-22 17:01

3.5 ปอนด์ ในทำนองเดียวกัน คุณอาจถามว่า MacBook Pro 2013 น้ำหนักเท่าไหร่? แบ่งปันเรื่องราวนี้ ข้อมูลจำเพาะ MacBook Air รุ่น 13 นิ้ว ปี 2013 13 นิ้ว 2013 retina MacBook Pro น้ำหนัก 2.96 ปอนด์ (1.35 กก.) 3.46 ปอนด์ (1.. แก้ไขล่าสุด: 2025-01-22 17:01

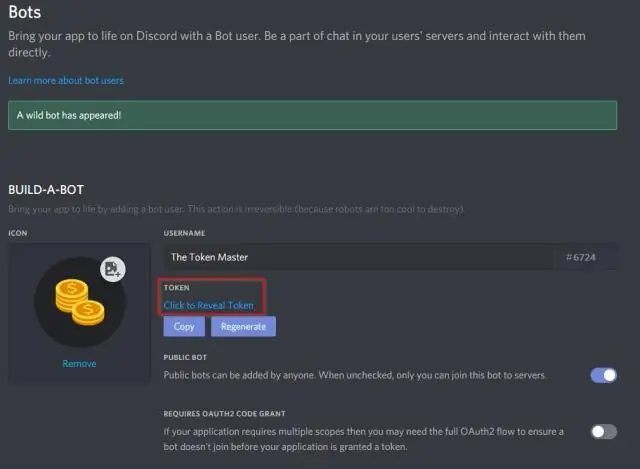

Discord Bot Token เป็นวลีสั้นๆ (แสดงเป็นตัวอักษรและตัวเลขผสมกัน) ที่ทำหน้าที่เป็น "กุญแจ" ในการควบคุม Discord Bot โทเค็นถูกใช้ภายในโค้ดบอทเพื่อส่งคำสั่งไปมาไปยัง API ซึ่งจะควบคุมการทำงานของบอท. แก้ไขล่าสุด: 2025-01-22 17:01

อินเตอร์เฟส Java Iterable (java. lang. Iterable) เป็นหนึ่งในอินเตอร์เฟสรูทของ Java Collections API คลาสที่ใช้อินเทอร์เฟซ Java Iterable สามารถวนซ้ำได้ด้วย Java for-each loop การวนซ้ำ ฉันหมายความว่าองค์ประกอบภายในสามารถทำซ้ำได้. แก้ไขล่าสุด: 2025-01-22 17:01

ในการเพิ่มกฎให้กับกลุ่มความปลอดภัยโดยใช้บรรทัดคำสั่ง authorize-security-group-ingress (AWS CLI) aws ec2 authorize-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (เครื่องมือ AWS สำหรับ Windows PowerShell). แก้ไขล่าสุด: 2025-01-22 17:01

OLEDB เป็นตัวต่อจาก ODBC ซึ่งเป็นชุดของส่วนประกอบซอฟต์แวร์ที่อนุญาตให้ QlikView เชื่อมต่อกับส่วนหลัง เช่น SQL Server, Oracle, DB2, mySQL etal ในหลายกรณี ส่วนประกอบ OLEDB มีประสิทธิภาพที่ดีกว่า ODBC . รุ่นเก่ามาก. แก้ไขล่าสุด: 2025-01-22 17:01

สีฟ้า: ไฟล์เสียง. สีเหลืองพื้นหลังสีดำ: ไปป์ (AKA FIFO) สีเหลืองตัวหนาพร้อมพื้นหลังสีดำ: อุปกรณ์บล็อกหรืออุปกรณ์ตัวละคร. แก้ไขล่าสุด: 2025-06-01 05:06

สปายแวร์เป็นซอฟต์แวร์ที่เป็นอันตรายประเภทหนึ่ง (มัลแวร์) ที่ติดตั้งตัวเองบนคอมพิวเตอร์ของคุณโดยอัตโนมัติและทำงานเป็นสายลับบน kegitana ที่ดำเนินการโดยผู้ใช้และกิจกรรมทางอินเทอร์เน็ตโดยปราศจากความรู้และความยินยอมจากคอมพิวเตอร์ของผู้ใช้. แก้ไขล่าสุด: 2025-01-22 17:01

ไม่สามารถเชื่อมต่อ 'ไม่สามารถเข้าถึงเซิร์ฟเวอร์' ข้อความแสดงข้อผิดพลาดที่คุณเห็นว่า 'ไม่สามารถเข้าถึงเซิร์ฟเวอร์' หมายความว่าไคลเอนต์ VPN ของคุณบนอุปกรณ์ของคุณไม่สามารถเข้าถึงเซิร์ฟเวอร์ได้. แก้ไขล่าสุด: 2025-01-22 17:01

ต้นทุนการเรนเดอร์ 3 มิติมาตรฐาน: ต้นทุนการดูภาพ 3 มิติ ภายนอก – ที่อยู่อาศัย $300-$1000 ภายนอก – เชิงพาณิชย์ (ขนาดเล็ก) $500-$1000 ภายนอก – เชิงพาณิชย์ (ขนาดใหญ่) $1000-$2750 ภายใน – ที่อยู่อาศัย $300-$750. แก้ไขล่าสุด: 2025-06-01 05:06

คำนิยาม. การทำเหมืองข้อมูลเป็นกระบวนการในการค้นหารูปแบบและแนวโน้มที่เป็นประโยชน์ในชุดข้อมูลขนาดใหญ่ การวิเคราะห์เชิงคาดการณ์คือกระบวนการดึงข้อมูลจากชุดข้อมูลขนาดใหญ่เพื่อคาดการณ์และประมาณการเกี่ยวกับผลลัพธ์ในอนาคต ความสำคัญ. ช่วยให้เข้าใจข้อมูลที่เก็บรวบรวมได้ดีขึ้น. แก้ไขล่าสุด: 2025-01-22 17:01

Varnish Cache เป็นโปรแกรมเร่งเว็บแอปพลิเคชันที่เรียกว่าแคช HTTP reverse proxy คุณติดตั้งไว้หน้าเซิร์ฟเวอร์ที่พูด HTTP และกำหนดค่าให้แคชเนื้อหา Varnish Cache นั้นเร็วมากจริงๆ โดยทั่วไปจะเร่งความเร็วในการจัดส่งด้วยปัจจัย 300 - 1000x ขึ้นอยู่กับสถาปัตยกรรมของคุณ. แก้ไขล่าสุด: 2025-01-22 17:01

แอนดรอยด์ 1 - เปิดใช้งานโหมดนักพัฒนาซอฟต์แวร์โดยไปที่การตั้งค่า > เกี่ยวกับโทรศัพท์ จากนั้นแตะที่หมายเลขรุ่น 7 ครั้ง 2 - เปิดใช้งานการดีบัก USB จาก DeveloperOptions 3 - บนเดสก์ท็อปของคุณ เปิด DevTools คลิกที่ moreicon จากนั้นเลือก More Tools > Remote Devices. แก้ไขล่าสุด: 2025-01-22 17:01

มีการทดสอบเจ็ดวิชา (วิธีพิจารณาความแพ่ง สัญญาและการขาย กฎหมายและวิธีพิจารณาความอาญา กฎหมายรัฐธรรมนูญ หลักฐาน อสังหาริมทรัพย์ และการละเมิด) คุณมีเวลาทั้งหมดหกชั่วโมงในการตอบคำถาม 200 ข้อเหล่านี้. แก้ไขล่าสุด: 2025-01-22 17:01

ขนาดกรอบรูปยอดนิยม รูปภาพ 4×6 คือขนาดรูปภาพมาตรฐานและขนาดปกติสำหรับการถ่ายภาพ 35 มม. ขนาดถัดไปจาก 4×6 คือการพิมพ์ภาพถ่ายขนาด 5×7 รูปภาพ 8×10 มีขนาดใหญ่กว่า 4×6 และ 5×7 ดังนั้นจึงมักใช้สำหรับภาพถ่ายกลุ่มหรือภาพบุคคล ภาพพิมพ์ขนาด 16×20 ถือเป็นโปสเตอร์ขนาดเล็ก. แก้ไขล่าสุด: 2025-01-22 17:01

ความสมบูรณ์ของข้อมูลอาจถูกบุกรุกจากความผิดพลาดของมนุษย์ หรือที่แย่กว่านั้นคือผ่านการกระทำที่มุ่งร้าย ความสมบูรณ์ถูกต้องของข้อมูลคุกคามความผิดพลาดของมนุษย์ ข้อผิดพลาดในการโอนโดยไม่ได้ตั้งใจ การกำหนดค่าผิดพลาดและข้อผิดพลาดด้านความปลอดภัย มัลแวร์ ภัยคุกคามจากภายใน และการโจมตีทางไซเบอร์ ฮาร์ดแวร์ที่ถูกบุกรุก. แก้ไขล่าสุด: 2025-01-22 17:01

ขั้นตอนแรก ใช้โปรแกรมแก้ไขข้อความเพื่อสร้างโปรแกรมต้นทาง โดยปกติไฟล์นี้จะมีชื่อที่ลงท้ายด้วย.asm ใช้ TASM เพื่อแปลงโปรแกรมต้นทางเป็น objectfile ใช้ตัวเชื่อมโยง TLINK เพื่อเชื่อมโยงไฟล์ของคุณเข้าด้วยกันเป็นไฟล์ปฏิบัติการ สุดท้าย คุณสามารถเรียกใช้ (หรือรัน) ไฟล์ปฏิบัติการ ::> hw1. แก้ไขล่าสุด: 2025-01-22 17:01

ใส่ดิสก์ไดรเวอร์ลงในออปติคัลไดรฟ์ของคุณ คลิก "เริ่ม" คลิกขวาที่ "คอมพิวเตอร์" และเลือก "คุณสมบัติ" ในเมนูด้านซ้าย เลือก "ตัวจัดการอุปกรณ์" ค้นหาฮาร์ดแวร์ที่มีเครื่องหมายตกใจสีเหลืองหรืออุปกรณ์ที่คุณต้องการติดตั้งไดรเวอร์ใหม่จากซีดีหรือดีวีดี. แก้ไขล่าสุด: 2025-01-22 17:01

กระบวนการซอฟต์แวร์ (หรือที่เรียกว่าระเบียบวิธีซอฟต์แวร์) คือชุดของกิจกรรมที่เกี่ยวข้องซึ่งนำไปสู่การผลิตซอฟต์แวร์ กิจกรรมเหล่านี้อาจเกี่ยวข้องกับการพัฒนาซอฟต์แวร์ตั้งแต่เริ่มต้น หรือการปรับเปลี่ยนระบบที่มีอยู่. แก้ไขล่าสุด: 2025-01-22 17:01

PS4 ไม่สามารถเชื่อมต่อกับเครือข่าย wifi ภายในเวลาที่กำหนด สาเหตุอาจเกิดจากพร็อกซีเซิร์ฟเวอร์ที่คุณใช้อยู่ หรือเราเตอร์ไม่สามารถกำหนด IP หรือเชื่อมต่อกับ PS4 ของคุณได้ ลองรีสตาร์ทเราเตอร์หรือตรวจสอบการตั้งค่าพร็อกซีและลบออกหากคุณมี. แก้ไขล่าสุด: 2025-01-22 17:01

การอัปเดตซอฟต์แวร์มีความสำคัญเนื่องจากมักจะมีแพตช์สำคัญสำหรับช่องโหว่ด้านความปลอดภัย อันที่จริง การโจมตีของมัลแวร์ที่เป็นอันตรายอีกมากมายที่เราเห็นประโยชน์ของช่องโหว่ของซอฟต์แวร์ในแอปพลิเคชันทั่วไป เช่น ระบบปฏิบัติการและเบราว์เซอร์. แก้ไขล่าสุด: 2025-01-22 17:01

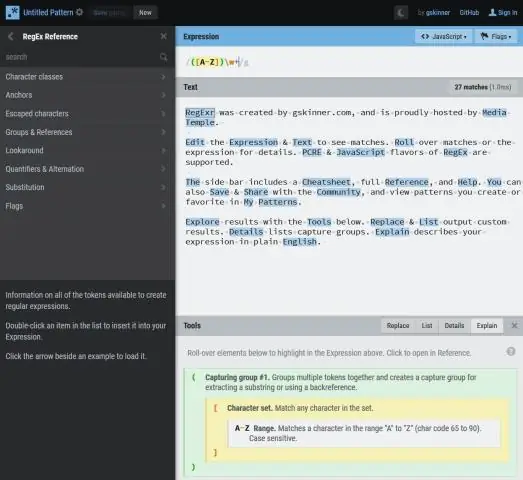

ใน Python r'^$' คือนิพจน์ทั่วไปที่ตรงกับบรรทัดว่าง ดูเหมือนนิพจน์ทั่วไป (regex) ที่ใช้กันทั่วไปในการกำหนดค่า Django URL 'r' ข้างหน้าบอก Python ว่านิพจน์เป็นสตริงดิบ ในสตริงดิบ ลำดับการหลีกเลี่ยงจะไม่ถูกแยกวิเคราะห์ ตัวอย่างเช่น ' ' เป็นอักขระขึ้นบรรทัดเดียว. แก้ไขล่าสุด: 2025-01-22 17:01

GitHub - Netflix/Hystrix: Hystrix เป็นไลบรารีความทนทานต่อเวลาแฝงและข้อผิดพลาดที่ออกแบบมาเพื่อแยกจุดเข้าถึงระบบระยะไกล บริการ และไลบรารีของบุคคลที่สาม หยุดการเรียงซ้อนความล้มเหลว และเปิดใช้งานความยืดหยุ่นในระบบแบบกระจายที่ซับซ้อนซึ่งความล้มเหลวหลีกเลี่ยงไม่ได้. แก้ไขล่าสุด: 2025-01-22 17:01

ซิงค์สมุดบันทึกที่มีอยู่ บนโทรศัพท์ของคุณ ลงชื่อเข้าใช้ด้วยบัญชี Microsoft เดียวกันกับที่คุณใช้ตั้งค่า OneDrive ไปที่รายการแอปบนโทรศัพท์ของคุณแล้วแตะ OneNote (หากคุณใช้ Windows Phone 7 ให้แตะ Office เพื่อดู OneNotenotes ของคุณ). แก้ไขล่าสุด: 2025-01-22 17:01

การเข้ารหัสในการวิจัยเชิงคุณภาพคืออะไร? การเข้ารหัสเป็นกระบวนการของการติดฉลากและจัดระเบียบข้อมูลเชิงคุณภาพของคุณเพื่อระบุธีมที่แตกต่างกันและความสัมพันธ์ระหว่างกัน เมื่อเขียนโค้ดคำติชมของลูกค้า คุณจะต้องกำหนดป้ายกำกับให้กับคำหรือวลีที่แสดงถึงธีมที่สำคัญ (และเกิดขึ้นซ้ำ) ในการตอบกลับแต่ละครั้ง. แก้ไขล่าสุด: 2025-01-22 17:01

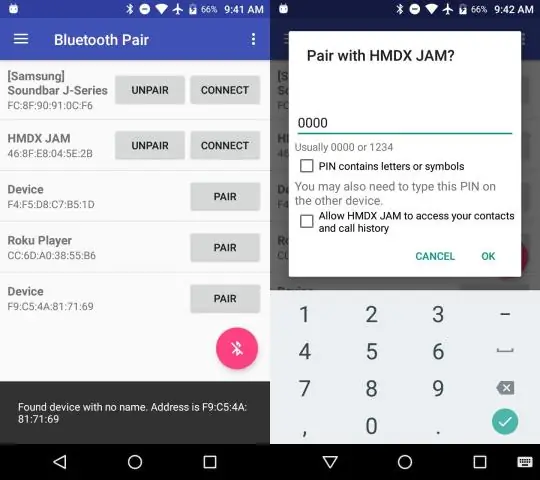

โทรศัพท์ที่ปลดล็อคไม่ได้ผูกติดอยู่กับผู้ให้บริการโทรศัพท์รายใดรายหนึ่งและสามารถใช้ได้กับผู้ให้บริการทุกรายที่คุณเลือก นั่นหมายความว่า: คุณมีโทรศัพท์หลายรุ่นให้เลือกมากกว่าที่ผู้ให้บริการเสนอ เมื่อเดินทาง คุณสามารถใช้ซิมการ์ดต่างประเทศได้อย่างง่ายดาย. แก้ไขล่าสุด: 2025-01-22 17:01