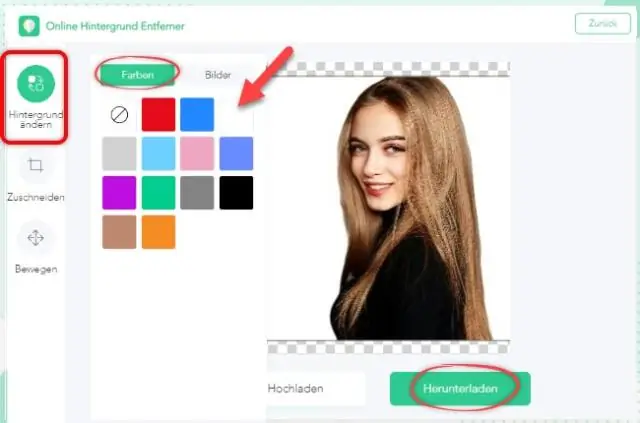

วิธีลบพื้นหลังโดยใช้ PICSART (EraserTool) ขั้นตอนที่ 1: เปิดรูปภาพภายใน Picsart OpenPicsart. ขั้นตอนที่ 2: ไปที่แท็บรูปวาด รูปภาพจะอยู่ภายในตัวแก้ไข ขั้นตอนที่ 3: เลือกเครื่องมือยางลบและเปลี่ยนการตั้งค่า ตอนนี้รูปภาพจะอยู่ในหน้าต่างการวาด ขั้นตอนที่ 4: ลบพื้นหลัง ขั้นตอนที่ 5: บันทึกภาพ ขั้นตอนที่ 6: บทสรุป. แก้ไขล่าสุด: 2025-01-22 17:01

ผลการวิจัยโดยรวมของเราแสดงให้เห็นว่าอินสแตนซ์ตามความต้องการของ AWS มีราคาแพงกว่าการใช้โครงสร้างพื้นฐานบนเซิร์ฟเวอร์แบบเดิมประมาณ 300% การใช้อินสแตนซ์ที่สงวนไว้ของ AWS มีราคาแพงกว่าการทำสัญญาเซิร์ฟเวอร์จริงที่เทียบเท่าประมาณ 250% ในระยะเวลาเท่ากัน. แก้ไขล่าสุด: 2025-06-01 05:06

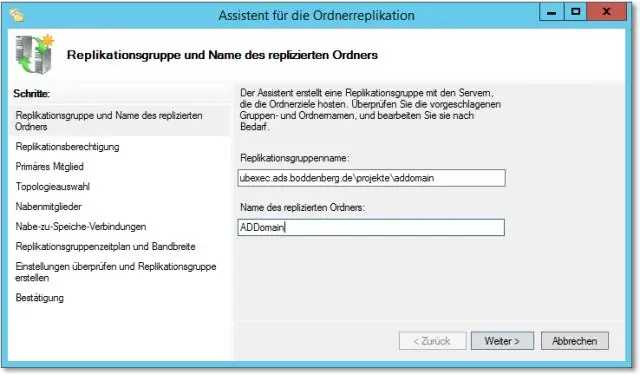

Distributed File System (DFS) คือวิธีแก้ปัญหาของ Microsoft: วิธีที่ง่ายสำหรับผู้ใช้ในการเข้าถึงไฟล์ที่แยกย้ายกันไปตามภูมิศาสตร์ DFS อนุญาตให้ผู้ดูแลระบบสร้างแผนผังของไดเรกทอรีเสมือนที่รวมโฟลเดอร์ที่ใช้ร่วมกันทั่วทั้งเครือข่าย. แก้ไขล่าสุด: 2025-01-22 17:01

ขั้นตอนที่ 2: ตรวจสอบเพื่อให้แน่ใจว่าพีซีของคุณยอมรับ CAC Reader คลิกขวาที่โลโก้ Windows ที่มุมล่างซ้ายของหน้าจอ คลิก ระบบ แล้วคลิก ตัวจัดการอุปกรณ์ เลื่อนลงไปที่ตำแหน่งที่ระบุว่า เครื่องอ่านสมาร์ทการ์ด และคลิกที่สามเหลี่ยมเล็กๆ ข้างๆ เพื่อเริ่มต้น. แก้ไขล่าสุด: 2025-01-22 17:01

Logical Volume Management (LVM) คือตัวเลือกการจัดการดิสก์ที่ลีนุกซ์รุ่นหลักๆ ทุกตัวรวมอยู่ด้วย ไม่ว่าคุณจะต้องการตั้งค่าพูลหน่วยเก็บข้อมูลหรือเพียงแค่ต้องการสร้างพาร์ติชั่นแบบไดนามิก LVM ก็อาจเป็นสิ่งที่คุณกำลังมองหา. แก้ไขล่าสุด: 2025-01-22 17:01

SnapBridge ใช้งานได้กับ Nikon Wi-Fi ที่เปิดใช้งานบอดี้ที่ถูกล็อก กระทู้นี้ถูกล็อค SnapBridge ทำงานร่วมกับ D3200, D3300, D5200, D5300, D5500, D7100, D7200, D610, Df, D750. แก้ไขล่าสุด: 2025-01-22 17:01

คำนามทั่วไปคือชื่อสามัญของบุคคล สถานที่ หรือสิ่งของในชั้นเรียนหรือกลุ่ม ไม่เหมือนกับคำนามเฉพาะ คำนามทั่วไปจะไม่ขึ้นต้นด้วยตัวพิมพ์ใหญ่ เว้นแต่จะขึ้นต้นประโยคหรือปรากฏในชื่อเรื่อง โดยปกติแล้ว จะค่อนข้างชัดเจนว่ามีการตั้งชื่อบุคคล สถานที่ หรือสิ่งของโดยเฉพาะหรือไม่. แก้ไขล่าสุด: 2025-01-22 17:01

การลบบัญชีของคุณ ไปที่ Nextplus > Menu > My ProfileInfo > แตะข้อมูลของคุณเพื่อลบ หากคุณเปลี่ยนใจเกี่ยวกับคำขอนี้ เพียงกลับเข้าสู่ระบบบัญชีของคุณภายในสองสามวันหลังจากออกจากระบบ. แก้ไขล่าสุด: 2025-01-22 17:01

JTAG (Joint Test Action Group) เป็นอินเทอร์เฟซที่ใช้สำหรับการดีบักและการเขียนโปรแกรมอุปกรณ์ เช่น ไมโครคอนโทรลเลอร์ และ CPLD หรือ FPGA อินเทอร์เฟซเฉพาะนี้ช่วยให้คุณสามารถดีบักฮาร์ดแวร์ได้อย่างง่ายดายในแบบเรียลไทม์ (เช่น จำลอง) สามารถควบคุมรอบนาฬิกาที่ให้กับไมโครคอนโทรลเลอร์ได้โดยตรงผ่านซอฟต์แวร์. แก้ไขล่าสุด: 2025-01-22 17:01

การจัดการข้อมูลประจำตัว (ID management) เป็นกระบวนการขององค์กรในการระบุ รับรองความถูกต้อง และอนุญาตให้บุคคลหรือกลุ่มบุคคลเข้าถึงแอปพลิเคชัน ระบบ หรือเครือข่ายโดยเชื่อมโยงสิทธิ์และข้อจำกัดของผู้ใช้กับข้อมูลประจำตัวที่จัดตั้งขึ้น. แก้ไขล่าสุด: 2025-01-22 17:01

Packer vs Terraform: อะไรคือความแตกต่าง? นักพัฒนาอธิบาย Packer ว่า 'สร้างอิมเมจเครื่องที่เหมือนกันสำหรับหลายแพลตฟอร์มจากการกำหนดค่าแหล่งที่มาเดียว' Packer จะสร้างอิมเมจเครื่องประเภทใดก็ได้โดยอัตโนมัติ Terraform จะสร้างทรัพยากรเหล่านี้ทั้งหมดให้กับผู้ให้บริการเหล่านี้พร้อมกัน. แก้ไขล่าสุด: 2025-01-22 17:01

การเขียนโปรแกรมรุ่นมือถือของ Uniden Bearcat Scanner กดปุ่ม 'Scan' เพื่อกำหนดให้อุปกรณ์พกพาเข้าสู่โหมดการสแกนและกด 'Manual' เพื่อเข้าสู่โหมดตั้งโปรแกรมด้วยตนเอง สแกนเนอร์ของคุณจะมีช่องที่สามารถตั้งโปรแกรมได้จำนวนหนึ่ง ป้อนหมายเลขช่องที่คุณต้องการใช้แล้วกด 'Manual' อีกครั้ง. แก้ไขล่าสุด: 2025-06-01 05:06

คำสั่งบล็อก (หรือคำสั่งผสมในภาษาอื่น) ใช้เพื่อจัดกลุ่มคำสั่งศูนย์หรือมากกว่า บล็อกนี้คั่นด้วยวงเล็บปีกกาคู่หนึ่ง และอาจมีป้ายกำกับให้เลือก: var x = 1; ให้ y = 1; ถ้า (จริง) {var x = 2; ให้ y = 2;} console.log(x); // ผลลัพธ์ที่คาดไว้: 2 console.log(y); // ผลลัพธ์ที่คาดหวัง: 1. แก้ไขล่าสุด: 2025-01-22 17:01

ภาพอนาจารที่ผิดกฎหมาย ภาพลามกอนาจารที่ผิดกฎหมายมีอยู่มากมายในเว็บมืด ปัญหาที่ใหญ่ที่สุดน่าจะเป็นเรื่องลามกอนาจารของเด็กและวงแหวนเฒ่าหัวงูที่เกี่ยวข้อง ในปี 2015 FBI ได้จับเว็บไซต์ลามกอนาจารเด็กขนาดใหญ่บนเว็บมืดโดยใช้มัลแวร์ หาประโยชน์ใน Adobe Flash และกลอุบายอื่น ๆ ในการแฮ็ก. แก้ไขล่าสุด: 2025-01-22 17:01

ชุดโปรโตคอลอินเทอร์เน็ตเป็นรูปแบบแนวคิดและชุดของโปรโตคอลการสื่อสารที่ใช้ในอินเทอร์เน็ตและเครือข่ายคอมพิวเตอร์ที่คล้ายคลึงกัน เป็นที่รู้จักกันทั่วไปว่าเป็น TCP/IP เนื่องจากโปรโตคอลพื้นฐานในชุดคือ Transmission Control Protocol (TCP) และ Internet Protocol (IP). แก้ไขล่าสุด: 2025-06-01 05:06