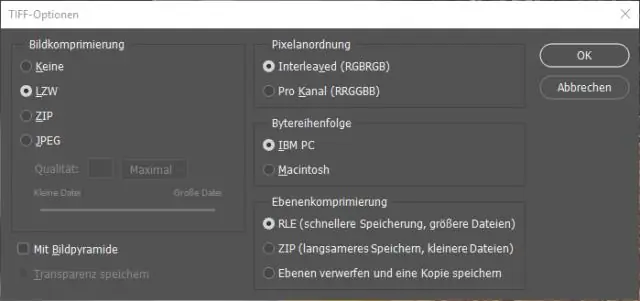

บันทึกในรูปแบบ TIFF เลือกไฟล์ > บันทึกเป็น เลือก TIFF จากเมนูรูปแบบ แล้วคลิกบันทึก ในกล่องโต้ตอบตัวเลือก TIFF ให้เลือกตัวเลือกที่คุณต้องการ แล้วคลิกตกลง ความลึกบิต (32 บิตเท่านั้น) ระบุความลึกบิต (16, 24 หรือ 32 บิต) ของภาพที่บันทึกไว้ การบีบอัดภาพ. แก้ไขล่าสุด: 2025-01-22 17:01

ปรับเงาและไฮไลท์ของรูปภาพ เลือกรูปภาพ > การปรับ > เงา/ไฮไลท์ ปรับจำนวนการแก้ไขแสงโดยเลื่อนแถบเลื่อนจำนวนหรือป้อนค่าในกล่องเงาหรือเปอร์เซ็นต์ไฮไลท์ เพื่อการควบคุมที่ละเอียดยิ่งขึ้น ให้เลือก แสดงตัวเลือกเพิ่มเติม เพื่อทำการปรับเปลี่ยนเพิ่มเติม. แก้ไขล่าสุด: 2025-01-22 17:01

PayPal เป็นไปตามมาตรฐาน PCI เราได้รับการรับรองภายใต้โปรแกรมและมาตรฐานมากมาย รวมถึงโปรแกรมการรักษาความปลอดภัยของข้อมูลผู้ถือบัตรวีซ่า โครงการปกป้องข้อมูลเว็บไซต์ของมาสเตอร์การ์ด และคำชี้แจงของนักบัญชีสาธารณะที่ผ่านการรับรองของสถาบันอเมริกันว่าด้วยมาตรฐานสำหรับการรับรอง. แก้ไขล่าสุด: 2025-01-22 17:01

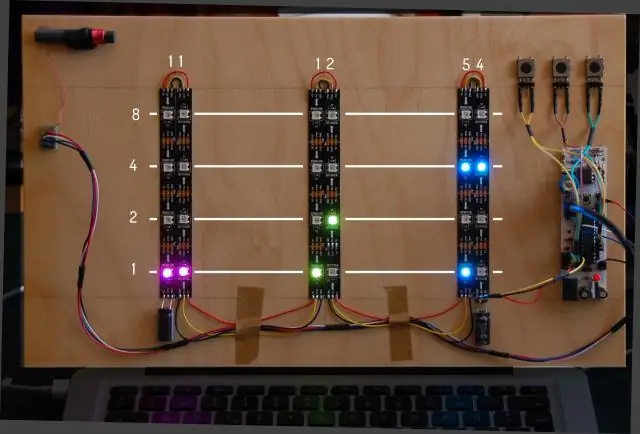

ขั้นตอนที่หนึ่ง: นำร่างภาพมารวมกันเป็นไฟล์เดียวกันแก้ไข ดังนั้นให้สร้างภาพร่างใหม่และบันทึกภายใต้ชื่อ Blink_Fade เปิดการกะพริบและเลือนภาพสเก็ตช์จากเมนูไฟล์ -> ตัวอย่าง -> พื้นฐาน ใช้การคัดลอกและวางเพื่อย้ายรหัสจากภาพร่างทั้งสองไปยังภาพร่างใหม่ แล้วบันทึกภาพใหม่. แก้ไขล่าสุด: 2025-01-22 17:01

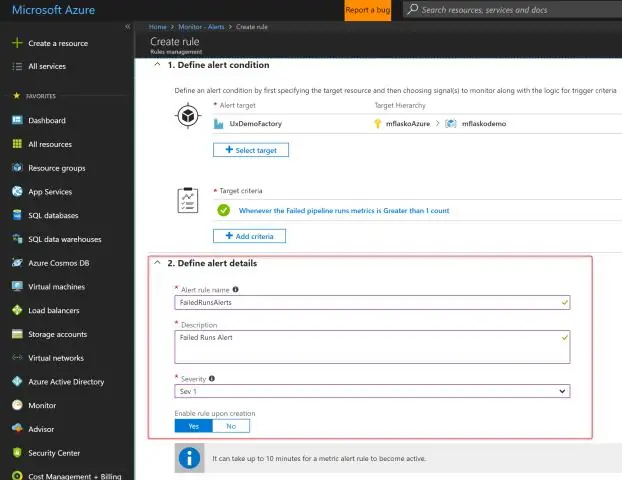

สร้างด้วยพอร์ทัล Azure ในพอร์ทัล Azure ให้คลิกที่ Monitor คลิกการแจ้งเตือน จากนั้นคลิก + กฎการแจ้งเตือนใหม่ คลิก เลือกเป้าหมาย ในบานหน้าต่างบริบทที่โหลด เลือกทรัพยากรเป้าหมายที่คุณต้องการแจ้งเตือน. แก้ไขล่าสุด: 2025-01-22 17:01

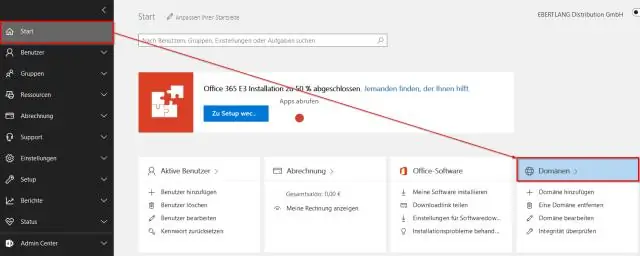

เพิ่มระเบียน MX เพื่อให้อีเมลสำหรับโดเมนของคุณมาที่ Office 365 ในการเริ่มต้น ไปที่หน้าโดเมนของคุณที่ GoDaddy โดยใช้ลิงก์นี้ ภายใต้โดเมน เลือก DNS ภายใต้โดเมนที่คุณต้องการแก้ไข เลือก เพิ่ม เลือก MX (Mail Exchanger) จากรายการดรอปดาวน์. แก้ไขล่าสุด: 2025-01-22 17:01

ไม่รวมผู้เขียนในข้อความ วางเคอร์เซอร์ไว้ที่ใดก็ได้ภายในส่วนที่ไฮไลต์ของข้อมูลอ้างอิงในเอกสารของคุณ คลิกปุ่ม 'แก้ไขการอ้างอิง' ในแถบเครื่องมือ Mendeley เมื่อป๊อปอัปเปิดขึ้น ให้คลิกที่ข้อมูลอ้างอิงที่คุณต้องการแก้ไข ช่องผู้เขียนจะถูกลบออกจากการอ้างอิงในข้อความของคุณ. แก้ไขล่าสุด: 2025-01-22 17:01

ความประทับใจแรกสำคัญ: ผลกระทบความเป็นอันดับหนึ่ง ผลกระทบระดับไพรมาซีอธิบายถึงแนวโน้มของข้อมูลที่เราเรียนรู้ก่อนว่าจะถูกถ่วงน้ำหนักมากกว่าข้อมูลที่เราเรียนรู้ในภายหลัง การสาธิตเอฟเฟกต์ความเป็นอันดับหนึ่งดำเนินการโดยโซโลมอน แอช (1946). แก้ไขล่าสุด: 2025-01-22 17:01

Class Member Access Modifiers ส่วนประกอบของคลาส เช่น ตัวแปรอินสแตนซ์หรือเมธอด เรียกว่า สมาชิกของคลาสหรือสมาชิกคลาส สมาชิกของคลาสถูกประกาศด้วย access modifier เพื่อระบุว่าคลาสอื่นๆ ใน Java . จะเข้าถึงได้อย่างไร. แก้ไขล่าสุด: 2025-01-22 17:01

ตอนนี้คุณมีการเรียก REST API ที่สร้างข้อมูลในเว็บเบราว์เซอร์ Excel หรือแอปพลิเคชันอื่นๆ ที่สามารถสร้างการสืบค้นเว็บได้. แก้ไขล่าสุด: 2025-01-22 17:01

เติมคอลัมน์ด้วยชุดตัวเลข เลือกเซลล์แรกในช่วงที่คุณต้องการเติม พิมพ์ค่าเริ่มต้นสำหรับชุดข้อมูล พิมพ์ค่าในเซลล์ถัดไปเพื่อสร้างรูปแบบ เลือกเซลล์ที่มีค่าเริ่มต้น ลากที่จับเติมข้ามช่วงที่คุณต้องการเติม. แก้ไขล่าสุด: 2025-01-22 17:01

เอ็นจิ้น JSP โหลดหน้า JSP จากดิสก์และแปลงเป็นเนื้อหาเซิร์ฟเล็ต JSPengine คอมไพล์เซิร์ฟเล็ตลงในคลาสที่สามารถเรียกใช้งานได้และส่งต่อคำขอดั้งเดิมไปยังเอ็นจินเซิร์ฟเล็ต ส่วนหนึ่งของเว็บเซิร์ฟเวอร์ที่เรียกว่าเอ็นจิน servlet โหลด Servletclass และดำเนินการมัน. แก้ไขล่าสุด: 2025-01-22 17:01

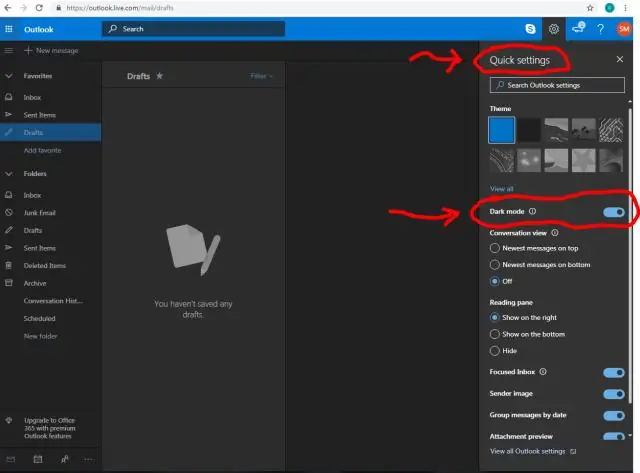

ธีม. ธีมกำหนดรูปลักษณ์และสไตล์ของเว็บไซต์ของคุณ ธีมของคุณประกอบด้วยสิ่งต่างๆ มากมาย เช่น ประเภทและขนาดแบบอักษร แบบแผนชุดสี และพื้นที่อื่นๆ ที่ส่งผลต่อความสวยงามของไซต์ของคุณ ธีมของคุณช่วยสะท้อนตัวตนของคุณผ่านไซต์ของคุณและช่วยปรับปรุงประสบการณ์ของลูกค้าของคุณ. แก้ไขล่าสุด: 2025-01-22 17:01

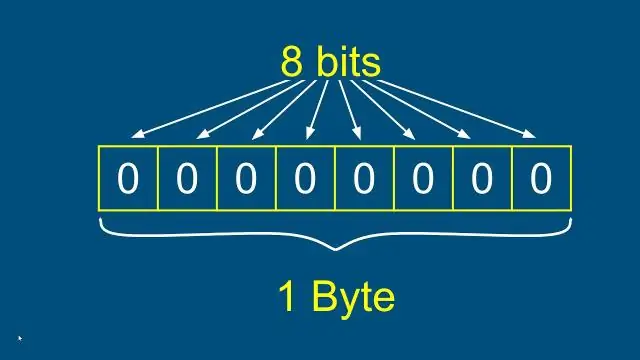

มีนาคม 2015) ข้อความแบบหนึ่งบิตเป็นการสื่อสารประเภทหนึ่งที่ไม่มีเนื้อหาส่วนบุคคลหรือระบุไว้ และด้วยเหตุนี้จึงส่งข้อมูลไบนารีบิตเดียวเท่านั้น เป็นสัญญาณแสดงเจตจำนงและความคิด แต่ไม่ได้ระบุว่ามันคืออะไร. แก้ไขล่าสุด: 2025-01-22 17:01

ไม่จำเป็นต้องมีความปลอดภัยสูงในการเป็นทหารราบของกองทัพบก ทหารต้องมีคุณสมบัติตามข้อกำหนดความแข็งแกร่ง "มาก" และข้อกำหนดด้านร่างกายที่ 111221 การมองเห็นที่ถูกต้องจะต้องอยู่ที่ 20/20 ในตาข้างหนึ่งและ 20/100 ในตาอีกข้างหนึ่ง การเลือกปฏิบัติในโคโลราโดสำหรับ MOS 11B เป็นสีแดง/เขียว. แก้ไขล่าสุด: 2025-01-22 17:01

วิธีเพิ่มโค้ดฝัง HTML ลงในไซต์ของคุณ: สร้างโค้ดฝังตัว เน้นโค้ดสำหรับฝัง จากนั้นคัดลอกไปยังคลิปบอร์ดของคุณ ในระบบจัดการเนื้อหาของคุณ ให้เปิดโปรแกรมดู HTML ของคุณ วางข้อมูลโค้ด HTML ที่คุณเพิ่งคัดลอกลงในหน้าต่างโปรแกรมแสดง HTML ตอนนี้คุณได้ฝังเนื้อหาลงบนเว็บไซต์หรือบล็อกของคุณแล้ว. แก้ไขล่าสุด: 2025-01-22 17:01

WebScan เป็นโปรแกรมซอฟต์แวร์ที่ออกแบบมาเพื่อบันทึกโครงสร้างไฟล์ที่แน่นอนของไดเร็กทอรีที่ได้รับการเสนอชื่อบนฮาร์ดดิสก์ของคุณ ในภายหลัง คุณสามารถเรียกใช้ WebScan อีกครั้งเพื่อให้การเปรียบเทียบโดยละเอียดระหว่างโครงสร้างไฟล์ ตามที่บันทึกไว้ และโครงสร้างไฟล์ตามที่เป็นเมื่อคุณเรียกใช้ WebScan อีกครั้ง. แก้ไขล่าสุด: 2025-01-22 17:01

ผลข้างเคียง' คือสิ่งที่ส่งผลต่อบางสิ่งที่อยู่นอกขอบเขตของฟังก์ชันที่กำลังดำเนินการ ฟังก์ชันที่ทำงานโดยไม่มีผลข้างเคียงจะเรียกว่าฟังก์ชัน 'บริสุทธิ์': ใช้อาร์กิวเมนต์และส่งกลับค่า ไม่มีอะไรเกิดขึ้นอีกเมื่อใช้งานฟังก์ชัน. แก้ไขล่าสุด: 2025-01-22 17:01

ขั้นตอนที่ 1: สร้างแอปของคุณโดยใช้แหล่งข้อมูลในเครื่อง ขั้นตอนที่ 2: เขียนสคริปต์ ETL หรือเอกสารที่สามารถทำงานบนเซิร์ฟเวอร์ได้ ขั้นตอนที่ 3: ปรับใช้สคริปต์ของคุณกับเซิร์ฟเวอร์ Linux หรือบน RStudio Connect ขั้นตอนที่ 4: ปรับใช้แอพ Shiny ของคุณกับ Shiny Server หรือ RStudio Connect ขั้นตอนที่ 5: ตั้งค่าการรีเฟรชข้อมูลอัตโนมัติ. แก้ไขล่าสุด: 2025-01-22 17:01

หรือคุณสามารถถอนการติดตั้งโปรแกรมลงทะเบียนผลิตภัณฑ์ ASUS จากคอมพิวเตอร์ของคุณโดยใช้คุณลักษณะ Add/Remove Program ในแผงควบคุมของหน้าต่าง เมื่อคุณพบโปรแกรม ASUS Product Register Program ให้คลิกที่โปรแกรม จากนั้นทำอย่างใดอย่างหนึ่งต่อไปนี้: Windows Vista/7/8: คลิก Uninstall. แก้ไขล่าสุด: 2025-01-22 17:01

ที่อยู่ IP ทั้งหมดมีส่วนเครือข่ายและโฮสต์ การกำหนดแอดเดรสที่ไม่เป็นระเบียบ ส่วนเครือข่ายจะสิ้นสุดที่จุดใดจุดหนึ่งในที่อยู่ (บนขอบเขตอ็อกเทต) การกำหนดแอดเดรสแบบไม่มีคลาสจะใช้จำนวนบิตผันแปรสำหรับเครือข่ายและส่วนโฮสต์ของแอดเดรส. แก้ไขล่าสุด: 2025-01-22 17:01

การแคช – ก่อนส่งคืนการตอบสนองของเซิร์ฟเวอร์ส่วนหลังไปยังไคลเอ็นต์ พร็อกซีย้อนกลับจะเก็บสำเนาไว้ภายในเครื่อง เมื่อไคลเอนต์ (หรือไคลเอนต์ใด ๆ ) ทำการร้องขอเดียวกัน reverse proxy สามารถให้การตอบสนองจากแคชแทนการส่งต่อคำขอไปยังเซิร์ฟเวอร์ส่วนหลัง. แก้ไขล่าสุด: 2025-06-01 05:06

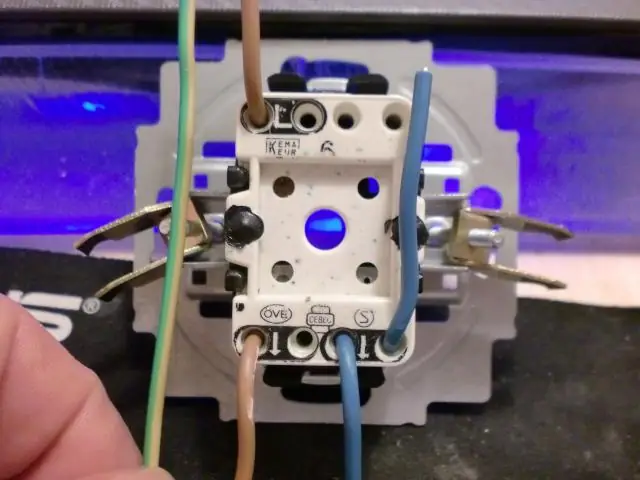

วิดีโอ คุณจะต่อสวิตช์และไฟสองตัวโดยใช้แหล่งพลังงานเดียวกันได้อย่างไร ขั้นตอนที่ 1: ปิดไฟเข้าวงจร ขั้นตอนที่ 2: ติดตั้งกล่อง Double Switch Wall และเรียกใช้ Feed Cable ขั้นตอนที่ 3: เรียกใช้สายเคเบิลจาก Wall Box ไปยังตำแหน่งติดตั้งไฟ ขั้นตอนที่ 4:. แก้ไขล่าสุด: 2025-01-22 17:01

คุณสามารถใช้ @SuppressWarnings("unchecked") เพื่อระงับคำเตือนที่ไม่ได้ตรวจสอบใน Java ในชั้นเรียน. หากนำไปใช้กับระดับคลาส เมธอดและสมาชิกทั้งหมดในคลาสนี้จะไม่สนใจข้อความเตือนที่ไม่ได้เลือก ในวิธีการ หากนำไปใช้กับระดับเมธอด เฉพาะเมธอดนี้เท่านั้นที่จะละเว้นข้อความเตือนที่ไม่ได้เลือก ในทรัพย์สิน. แก้ไขล่าสุด: 2025-01-22 17:01

ตัวอย่าง คำพ้องความหมาย อัศจรรย์: น่าประหลาดใจ น่าประหลาดใจ น่าประหลาดใจ อุดมสมบูรณ์ มีผล อุดมสมบูรณ์ มีประสิทธิผล ผู้กล้า: กล้าหาญ องอาจ กล้าหาญ ผู้บาดเจ็บ: เสียหาย บาดเจ็บ บาดเจ็บ เหนียวแน่น: สามัคคี เชื่อมโยง แนบชิด ฉลาด: ฉลาด ฉลาด ไหวพริบ: เฉียบแหลม, คม, เนียน จุด: จุดไฟ, ลุกเป็นไฟ, เผาไหม้. แก้ไขล่าสุด: 2025-01-22 17:01

ทำในขณะที่ฟังก์ชัน Loop VBA ใน Microsoft Excel ฟังก์ชัน Excel Do while loop เป็นอีกหนึ่งฟังก์ชันที่ยอดเยี่ยมของ Excel ที่ควรทราบ ฟังก์ชัน Excel Do While Loop ใช้เพื่อวนซ้ำชุดคำสั่ง/รหัสที่กำหนดไว้ในขณะที่เงื่อนไขเฉพาะเป็นจริง. แก้ไขล่าสุด: 2025-06-01 05:06

ดินเหนียวเป็นวัสดุที่อุดมสมบูรณ์ที่สุด และดินเหนียวทำให้ชาวสุเมเรียนมีวัสดุสำหรับงานศิลปะเป็นส่วนใหญ่ รวมทั้งเครื่องปั้นดินเผา ประติมากรรมดินเผา เม็ดรูปลิ่ม และซีลกระบอกดินเหนียว ใช้สำหรับทำเครื่องหมายเอกสารหรือทรัพย์สิน. แก้ไขล่าสุด: 2025-01-22 17:01

ภาคแสดง เพรดิเคตเป็นส่วนหนึ่งของประโยคที่มีกริยาและวลีกริยา ภาคแสดงของ 'เด็กชายไปสวนสัตว์' คือ 'ไปสวนสัตว์' เราเปลี่ยนการออกเสียงคำนามนี้ ('PRED-uh-kit') เมื่อเราเปลี่ยนเป็นกริยา ('PRED-uh-kate'). แก้ไขล่าสุด: 2025-01-22 17:01

หากคุณไม่มีทีวี 4K คุณไม่จำเป็นต้องมีApple TV 4K ใหม่ (แต่อย่างไรก็ตาม) Apple TV ใหม่จะทำงานบนจอแสดงผลที่ไม่ใช่ 4K เช่นกัน แต่ฉันขอแนะนำให้ซื้อรุ่นก่อนหน้าที่มีราคาแพงกว่า ($149 เทียบกับ $179 สำหรับรุ่น 4K) เว้นแต่ว่าคุณกำลังพิจารณาที่จะอัพเกรดเป็นทีวี 4K ในอนาคต. แก้ไขล่าสุด: 2025-01-22 17:01

VMware vSphere® with Operations Management™ นำเสนอแพลตฟอร์มเวอร์ช่วลไลเซชั่นที่น่าเชื่อถือที่สุดพร้อมการปรับปรุงการปฏิบัติงานที่สำคัญในการตรวจสอบประสิทธิภาพและการจัดการความจุ. แก้ไขล่าสุด: 2025-01-22 17:01

Akamai Netsession Client เป็นซอฟต์แวร์แอปพลิเคชันที่ใช้เครือข่ายแบบเพียร์ทูเพียร์เพื่อมอบความเร็วและประสิทธิภาพในการดาวน์โหลดและสตรีมเนื้อหาข้อมูล/สื่อบนอินเทอร์เน็ต ซอฟต์แวร์กำลังได้รับความนิยมและผู้เผยแพร่สื่อจำนวนมากใช้ซอฟต์แวร์นี้เพื่อส่งเนื้อหาถึงคุณ. แก้ไขล่าสุด: 2025-01-22 17:01

จากพรอมต์คำสั่ง ให้รันคำสั่งต่อไปนี้เพื่ออิมพอร์ตใบรับรอง: keytool.exe -import -alias [server] -file [server].der -keystore ram.keystore -storepass ibmram พิมพ์ใช่เพื่อยอมรับใบรับรองและกด Enter ตรวจสอบว่ามีการเพิ่มใบรับรองไปยังที่เก็บคีย์. แก้ไขล่าสุด: 2025-01-22 17:01

การรวมภายนอกใช้เพื่อส่งคืนผลลัพธ์โดยการรวมแถวจากตารางตั้งแต่สองตารางขึ้นไป แต่ต่างจากการรวมภายใน การรวมภายนอกจะส่งกลับทุกแถวจากตารางที่ระบุ แม้ว่าเงื่อนไขการรวมล้มเหลว. แก้ไขล่าสุด: 2025-01-22 17:01

ปลั๊กอิน Docker คือการใช้งาน 'คลาวด์' คุณจะต้องแก้ไขการกำหนดค่าระบบของ Jenkins (Jenkins > Manage > System configuraiton) และเพิ่ม Cloud ใหม่ในประเภท 'Docker' กำหนดค่า Docker (หรือ Swarm สแตนด์อโลน) API URL ด้วยข้อมูลประจำตัวที่จำเป็น มีการตั้งค่าปุ่มทดสอบให้คุณเชื่อมต่อกับ API ได้ดี. แก้ไขล่าสุด: 2025-01-22 17:01

คำถามสังคมศาสตร์ 10 อันดับแรก เราจะจูงใจให้คนดูแลสุขภาพได้อย่างไร? สังคมสร้างสถาบันที่มีประสิทธิภาพและยืดหยุ่นเช่นรัฐบาลได้อย่างไร มนุษยชาติจะเพิ่มปัญญาส่วนรวมได้อย่างไร? เราจะลด 'ช่องว่างทักษะ' ระหว่างคนผิวสีและคนผิวขาวในอเมริกาได้อย่างไร?. แก้ไขล่าสุด: 2025-01-22 17:01

เซิร์ฟเวอร์ที่เชื่อมโยงช่วยให้คุณสามารถเชื่อมต่อกับอินสแตนซ์ฐานข้อมูลอื่นบนเซิร์ฟเวอร์เดียวกันหรือบนเครื่องอื่นหรือเซิร์ฟเวอร์ระยะไกล อนุญาตให้ SQL Server เรียกใช้สคริปต์ SQL กับแหล่งข้อมูล OLE DB บนเซิร์ฟเวอร์ระยะไกลโดยใช้ผู้ให้บริการ OLE DB. แก้ไขล่าสุด: 2025-01-22 17:01

2 คำตอบ กำหนดเป็นสีเทา (หากปุ่มที่เปิดใช้งานมีสีสัน) ให้สว่างขึ้นหรือวางทับซ้อนสีขาวโปร่งใส (หากปุ่มที่เปิดใช้งานโดยทั่วไปมืด) ให้แบน (หากปุ่มเปิดใช้งานมีพื้นผิวแบบ 3 มิติ) ไม่เน้น ปุ่มเมื่อวางเมาส์เหนือมัน (ของปุ่มที่เปิดใช้งานมีพฤติกรรมนั้น). แก้ไขล่าสุด: 2025-01-22 17:01

การละเมิดความปลอดภัยเกิดขึ้นเมื่อผู้บุกรุกได้รับการเข้าถึงโดยไม่ได้รับอนุญาตไปยังระบบและข้อมูลที่ได้รับการป้องกันขององค์กร อาชญากรไซเบอร์หรือแอปพลิเคชันที่เป็นอันตรายจะเลี่ยงกลไกความปลอดภัยเพื่อเข้าถึงพื้นที่จำกัด การละเมิดความปลอดภัยเป็นการละเมิดระยะเริ่มต้นที่อาจนำไปสู่สิ่งต่างๆ เช่น ความเสียหายของระบบและการสูญหายของข้อมูล. แก้ไขล่าสุด: 2025-01-22 17:01

ผู้ใช้ THUNDERBIRD: ปุ่มแถบสถานะ: คลิกที่ปุ่ม Theme Font&Size Changer ภายในแถบ Thunderbirdstatus-bar ของคุณ ตัวเลือกเครื่องมือ: เลือกเมนูเครื่องมือจากเมนูของธันเดอร์เบิร์ดและคลิกที่ฟอนต์ของธีมและการเปลี่ยนขนาด มันจะเปิดฟอนต์ของธีมและการตั้งค่าตัวเปลี่ยนขนาด. แก้ไขล่าสุด: 2025-01-22 17:01

เหตุผลที่สำคัญที่สุดประการหนึ่งว่าทำไมคุณจึงต้องลงทุนในระบบ BI ที่มีประสิทธิภาพก็เพราะว่าระบบดังกล่าวสามารถปรับปรุงประสิทธิภาพภายในองค์กรของคุณได้ และทำให้ผลผลิตเพิ่มขึ้น คุณสามารถใช้ข่าวกรองธุรกิจเพื่อแบ่งปันข้อมูลระหว่างแผนกต่างๆ ในองค์กรของคุณ. แก้ไขล่าสุด: 2025-01-22 17:01