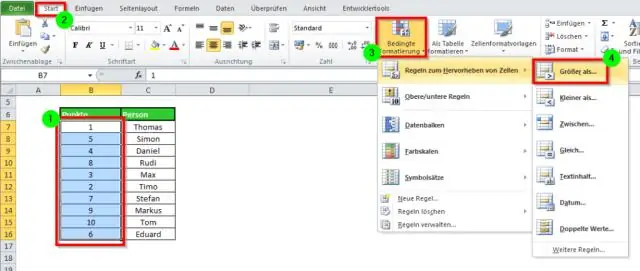

เช่นเดียวกับทุกอย่างใน Excel ชื่อเรื่องสามารถปรับแต่งได้อย่างสมบูรณ์ รวมถึงตำแหน่งที่คุณวางและวิธีเปลี่ยนข้อมูลของคุณเพื่อรวมไว้ ใช้ส่วนหัว คลิกปุ่ม "ส่วนหัวและส่วนท้าย" บนริบบิ้น คลิกในกล่องข้อความและพิมพ์ชื่อสเปรดชีต ใช้แถวบนสุด พิมพ์ชื่อเรื่องสำหรับสเปรดชีต. แก้ไขล่าสุด: 2025-01-22 17:01

Enumerable, #each และ Enumerator การแจงนับหมายถึงการข้ามผ่านวัตถุ ใน Ruby เราเรียกอ็อบเจกต์ที่นับได้เมื่อมันอธิบายชุดของไอเท็มและวิธีการวนรอบแต่ละรายการ เมื่อเรียกใช้ด้วยบล็อกบนอาร์เรย์ #each วิธีจะดำเนินการบล็อกสำหรับแต่ละองค์ประกอบของอาร์เรย์. แก้ไขล่าสุด: 2025-01-22 17:01

เกณฑ์ ตัวอย่างประโยค เรามีเกณฑ์เฉพาะและข้อจำกัดบางประการ เป็นไปตามเกณฑ์ทั้งหมดของเรา การจ้างงานที่มั่นคง บ้านราคาสมเหตุสมผล วิทยาลัยของรัฐ และโรงพยาบาลระดับภูมิภาค แต่การได้ต่อสู้อย่างถึงที่สุดก็ผ่านเกณฑ์แห่งกาลเวลาและกลายเป็นหนึ่งในกัปตันผู้ยิ่งใหญ่แห่งประวัติศาสตร์. แก้ไขล่าสุด: 2025-01-22 17:01

ในเครือข่าย 'WPA2' เท่านั้น ไคลเอ็นต์ทั้งหมดต้องสนับสนุน WPA2(AES) จึงจะสามารถตรวจสอบสิทธิ์ได้ ในเครือข่าย 'โหมดผสม WPA2/WPA' คุณสามารถเชื่อมต่อกับไคลเอนต์ WPA(TKIP) และ WPA2(AES) ได้ โปรดทราบว่า TKIPis ไม่ปลอดภัยเท่ากับ AES ดังนั้นควรใช้ WPA2/AES เท่านั้น หากเป็นไปได้. แก้ไขล่าสุด: 2025-01-22 17:01

เปิด iPhoto แล้วคลิกที่ภาพใดก็ได้ การคลิกที่ปุ่ม "เดสก์ท็อป" ที่ด้านล่างจะเป็นการตั้งค่ารูปภาพนี้เป็นพื้นหลังเดสก์ท็อปของคุณ เลือกภาพหลายภาพโดยใช้ shift-click (หากอยู่ในแถว) หรือ command-click (หากภาพเหล่านั้นแยกจากกัน) แล้วคลิกปุ่มเดสก์ท็อป. แก้ไขล่าสุด: 2025-01-22 17:01

VBA เรียนยากไหม? - โควรา ใช่และไม่ใช่ VBA อาจเป็นหนึ่งในภาษาที่ง่ายที่สุดในบรรดาภาษาที่มีประโยชน์และใช้กันทั่วไปมากที่สุด คุณควรใช้หลักสูตรพื้นฐานใน OOP - การเขียนโปรแกรมเชิงวัตถุก่อนที่จะเรียนรู้ภาษาที่มีโครงสร้าง / เชิงวัตถุ. แก้ไขล่าสุด: 2025-01-22 17:01

ประเภทซอฟต์แวร์: กรอบงานแอปพลิเคชัน. แก้ไขล่าสุด: 2025-01-22 17:01

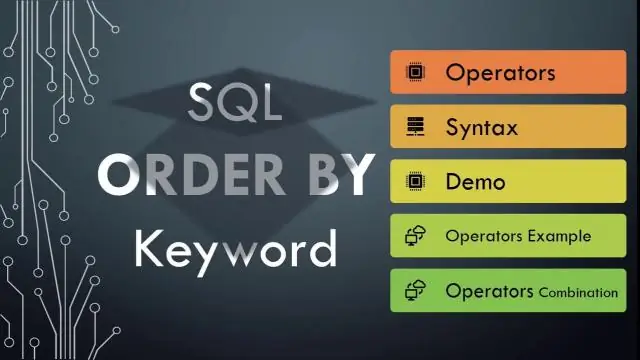

T-SQL - เรียงตามข้อ โฆษณา คำสั่งย่อย MS SQL Server ORDER BY ใช้เพื่อเรียงลำดับข้อมูลในลำดับจากน้อยไปมากหรือจากมากไปน้อย ตามคอลัมน์อย่างน้อยหนึ่งคอลัมน์ แบบสอบถามการจัดเรียงฐานข้อมูลบางผลลัพธ์ในลำดับจากน้อยไปมากโดยค่าเริ่มต้น. แก้ไขล่าสุด: 2025-01-22 17:01

ใช่แล้ว มันคือ Godaddy! ผู้ให้บริการโฮสติ้งที่มี SSD VPS ที่สมบูรณ์และโฮสติ้งที่ใช้ร่วมกัน เนมเซิร์ฟเวอร์ Domaincontrol.com เป็นเนมเซิร์ฟเวอร์เริ่มต้นที่ godaddy จัดเตรียมไว้สำหรับโดเมนที่โฮสต์ DNS กับ godaddy. แก้ไขล่าสุด: 2025-01-22 17:01

I-94 ไปทางทิศตะวันออกและทิศตะวันตกใกล้กับสนามบินดีทรอยต์เมโทรจะมีช่องทางเดียวเปิดระหว่าง I-275 ถึง US-24 (ถนนเทเลกราฟ) ตั้งแต่เวลา 20.00 น. วันศุกร์ ถึง 05.00 น. วันจันทร์ มุ่งหน้าสู่ทิศตะวันออกและทิศตะวันตก I-94 จะเปิดช่องทางเดียวระหว่าง Conner Street และ M-3 (Gratiot Avenue) เวลา 05:00 น. - 17:00 น. วันเสาร์. แก้ไขล่าสุด: 2025-06-01 05:06

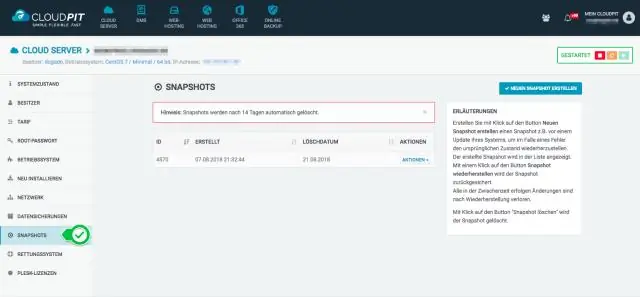

ไปที่หน้าสแนปชอตใน Google Cloud Console ค้นหาชื่อสแน็ปช็อตที่คุณต้องการกู้คืน ไปที่หน้าอินสแตนซ์ VM คลิกชื่อของอินสแตนซ์ที่คุณต้องการกู้คืนดิสก์ที่ไม่ได้บู๊ต ที่ด้านบนของหน้ารายละเอียดอินสแตนซ์ ให้คลิกแก้ไข ภายใต้ ดิสก์เพิ่มเติม ให้คลิก เพิ่มดิสก์ใหม่. แก้ไขล่าสุด: 2025-01-22 17:01

ซอฟต์แวร์ SEO 10 อันดับแรก SEMrush มอส โปร อันดับ SE ตัวนำ เซอร์ปสแตท สปายฟู. อาเรฟส์ ปรับปรุงเว็บไซต์. แก้ไขล่าสุด: 2025-01-22 17:01

ในการเขียนโปรแกรม การดำเนินการแบบซิงโครนัสจะบล็อกคำสั่งจนกว่างานจะเสร็จสิ้น ในขณะที่การดำเนินการแบบอะซิงโครนัสสามารถดำเนินการได้โดยไม่บล็อกการดำเนินการอื่นๆ การดำเนินการแบบอะซิงโครนัสโดยทั่วไปจะเสร็จสิ้นโดยการเริ่มเหตุการณ์หรือโดยการเรียกฟังก์ชันเรียกกลับที่ให้มา. แก้ไขล่าสุด: 2025-06-01 05:06

การโทรและส่งข้อความแบบ Unli ไปยังทุกเครือข่าย (Smart, TNT, Sun, Globe, TM), ข้อมูล 100MB ใช้ได้ 1 วัน หากต้องการลงทะเบียน กด *123# > ข้อเสนออื่นๆ > ALLNET30 > สมัครสมาชิก และรอข้อความยืนยันสำเร็จ ดูเพิ่มเติมที่ โปรโมชันวิดีโอ Smart Giga. แก้ไขล่าสุด: 2025-06-01 05:06

ยิ่ง RPM สูงเท่าไหร่ พัดลมก็จะยิ่งหมุนเร็วขึ้น และในกรณีส่วนใหญ่ พัดลมก็จะยิ่งดังมากขึ้นเท่านั้น พัดลมเคส 120 มม. มักจะเป็นขนาดที่นิยมมากที่สุดสำหรับเคสพีซีสมัยใหม่ แต่คุณจะพบกับขนาดต่างๆ เช่น 80 มม. 92 มม. 140 มม. 200 มม. และอื่นๆ. แก้ไขล่าสุด: 2025-01-22 17:01

Brothers() เป็นวิธีการ inbuilt ใน jQuery ซึ่งใช้เพื่อค้นหาองค์ประกอบพี่น้องทั้งหมดขององค์ประกอบที่เลือก พี่น้องคือผู้ที่มีองค์ประกอบหลักเดียวกันใน DOM Tree Return Value: ส่งคืนค่าพี่น้องทั้งหมดขององค์ประกอบที่เลือก. แก้ไขล่าสุด: 2025-01-22 17:01

Certified Health Data Analyst (CHDA®) การรับรองอันทรงเกียรตินี้ช่วยให้ผู้ปฏิบัติงานมีความรู้ในการได้มาซึ่ง จัดการ วิเคราะห์ ตีความ และแปลงข้อมูลให้เป็นข้อมูลที่ถูกต้อง สม่ำเสมอ และทันท่วงที ในขณะที่สร้างสมดุลระหว่างวิสัยทัศน์เชิงกลยุทธ์ 'ภาพรวม' กับวันต่อวัน - รายละเอียดวัน. แก้ไขล่าสุด: 2025-01-22 17:01

คำจำกัดความของ: ไฟล์ธุรกรรม ไฟล์ธุรกรรม การรวบรวมบันทึกการทำธุรกรรม ไฟล์การโอนข้อมูลใช้เพื่ออัปเดตไฟล์หลัก ซึ่งมีข้อมูลเกี่ยวกับหัวเรื่องขององค์กร (ลูกค้า พนักงาน ผู้ขาย ฯลฯ). แก้ไขล่าสุด: 2025-01-22 17:01

สองเท่า. MIN_VALUE แทนค่า 2−1074 นี่คือค่าที่ไม่ปกติ และเป็นค่าที่น้อยที่สุดโดยรวมที่ค่า double สามารถแทนได้ ค่าต่ำกว่าปกติมี 0 ก่อนจุดไบนารี: 0. แก้ไขล่าสุด: 2025-01-22 17:01

ข้อผิดพลาดเกิดขึ้นบ่อยครั้งเนื่องจากวันที่บนคอมพิวเตอร์ของคุณไม่ถูกต้อง เนื่องจากใบรับรองความปลอดภัยมาพร้อมกับระยะเวลาที่ถูกต้อง วันที่ที่ไม่ถูกต้องในคอมพิวเตอร์ของคุณอาจเป็นสาเหตุของข้อผิดพลาดนี้ได้ คุณอาจได้รับข้อความแจ้งข้อผิดพลาดของใบรับรองความปลอดภัยในขณะที่คุณกำลังเรียกดูไซต์ใดไซต์หนึ่ง. แก้ไขล่าสุด: 2025-06-01 05:06

The Informal Imperative ใช้: เพื่อให้คำแนะนำ เพื่อให้คำแนะนำ สั่งให้ทำอะไรสักอย่าง. แก้ไขล่าสุด: 2025-06-01 05:06

คำสั่งภายในคือคำสั่งที่โหลดอยู่ในระบบแล้ว พวกเขาสามารถดำเนินการได้ตลอดเวลาและเป็นอิสระ ในทางกลับกัน คำสั่งภายนอกจะถูกโหลดเมื่อผู้ใช้ร้องขอ คำสั่งภายในไม่จำเป็นต้องมีกระบวนการแยกต่างหากในการดำเนินการ. แก้ไขล่าสุด: 2025-01-22 17:01

เจ็ดขั้นตอนของการโจมตีทางไซเบอร์ ขั้นตอนที่หนึ่ง - การลาดตระเวน ก่อนเริ่มการโจมตี แฮ็กเกอร์จะระบุเป้าหมายที่มีช่องโหว่ก่อนและสำรวจวิธีที่ดีที่สุดในการใช้ประโยชน์จากมัน ขั้นตอนที่สอง - อาวุธยุทโธปกรณ์ ขั้นตอนที่สาม - การจัดส่ง ขั้นตอนที่สี่ - การเอารัดเอาเปรียบ ขั้นตอนที่ห้า - การติดตั้ง ขั้นตอนที่หก – คำสั่งและการควบคุม ขั้นตอนที่เจ็ด – ดำเนินการตามวัตถุประสงค์. แก้ไขล่าสุด: 2025-06-01 05:06

การตั้งค่าขั้นสูง: รีเซ็ต GoogleChrome เมื่อเมนูแบบเลื่อนลงปรากฏขึ้น ให้เลือกการตั้งค่า ขณะนี้การตั้งค่าของ Chrome ควรแสดงในแท็บหรือหน้าต่างใหม่ ทั้งนี้ขึ้นอยู่กับการกำหนดค่าของคุณ เลื่อนไปที่ด้านล่างของหน้าแล้วกดขั้นสูง ควรแสดงการตั้งค่าขั้นสูงของ Chrome แล้ว. แก้ไขล่าสุด: 2025-01-22 17:01

หากต้องการเข้าถึงโปรแกรมตัดต่อภาพยนตร์ ให้เปิดแอป Google Photos และแตะเมนูสามจุดที่มุมบนขวา ในรายการตัวเลือก ให้แตะที่ตัวเลือก "ภาพยนตร์" และหน้าต่างใหม่ที่ชื่อว่า "สร้างภาพยนตร์" จะเปิดขึ้น นี่คือที่ที่คุณสามารถเลือกรูปภาพและ/หรือวิดีโอที่คุณต้องการแก้ไขและเพิ่มลงในโปรแกรมแก้ไขภาพยนตร์. แก้ไขล่าสุด: 2025-01-22 17:01

ใน Source Control Explorer ให้เลือกสาขา โฟลเดอร์ หรือไฟล์ที่คุณต้องการผสาน คลิกเมนูไฟล์ ชี้ไปที่ Source Control ชี้ไปที่ Branching and Merging จากนั้นคลิก Merge. แก้ไขล่าสุด: 2025-01-22 17:01

ด้วยการใช้คลาวด์คอมพิวติ้ง คุณสามารถบรรลุต้นทุนผันแปรที่ต่ำกว่าที่คุณสามารถทำได้ด้วยตัวเอง เนื่องจากการใช้งานจากลูกค้าหลายแสนรายถูกรวมไว้ในคลาวด์ ผู้ให้บริการเช่น Amazon Web Services สามารถบรรลุการประหยัดจากขนาดที่สูงขึ้น ซึ่งแปลเป็นการจ่ายเงินที่ต่ำกว่าตามราคาที่คุณใช้งาน. แก้ไขล่าสุด: 2025-01-22 17:01

คำตอบ: นอกจากคอนสตรัคเตอร์ประเภท Oracle ยังมีวิธีการรวบรวมสำหรับใช้กับ VARRAYS และตารางที่ซ้อนกัน ไม่สามารถใช้วิธีการเก็บรวบรวมใน DML แต่เฉพาะในคำสั่งขั้นตอน DELETE ลบรายการที่ระบุออกจากตารางที่ซ้อนกันหรือทั้งหมดของ a. วาร์เรย์. แก้ไขล่าสุด: 2025-01-22 17:01

บทสนทนาของโซเฟียสร้างขึ้นผ่านแผนผังการตัดสินใจ แต่รวมเข้ากับผลลัพธ์เหล่านี้อย่างมีเอกลักษณ์ ตามรายงานของ The Verge แฮนสันมักพูดเกินจริงและ 'ทำให้เข้าใจผิดอย่างมหันต์' เกี่ยวกับความสามารถในการมีสติของโซเฟีย เช่น การตกลงกับจิมมี่ ฟอลลอนในปี 2560 ว่าโซเฟียยัง. แก้ไขล่าสุด: 2025-01-22 17:01

เอนทิตีที่อ่อนแอคือสิ่งที่สามารถมีอยู่ได้ก็ต่อเมื่อเป็นเจ้าของโดยอีกคนหนึ่ง ตัวอย่างเช่น: ห้องสามารถมีได้เฉพาะในอาคารเท่านั้น ในทางกลับกัน TIRE อาจถือได้ว่าเป็นเอนทิตีที่แข็งแกร่งเพราะสามารถดำรงอยู่ได้โดยไม่ต้องยึดติดกับ CAR. แก้ไขล่าสุด: 2025-06-01 05:06

4 คำตอบ ใช้เครื่องมือ Marquee เพื่อเลือกส่วนตรงกลางที่คุณต้องการลบ เลือก > ผกผัน เพื่อเลือกทุกอย่างที่ไม่ใช่ส่วนตรงกลาง คัดลอกและวาง. เลือกครึ่งทางขวาและใช้เครื่องมือย้ายเพื่อเลื่อนไปเหนือโดยให้ส่วนทั้งสองอยู่ในแนวเดียวกัน ซ่อนเลเยอร์พื้นหลัง/รูปภาพต้นฉบับ. แก้ไขล่าสุด: 2025-01-22 17:01

เปิดแอพ Dropbox แตะลูกศรแบบเลื่อนลงทางด้านขวาของไฟล์หรือโฟลเดอร์ที่คุณต้องการเปลี่ยนชื่อ เลือกเปลี่ยนชื่อจากเมนูที่ปรากฏขึ้นที่ด้านล่างของหน้าจอ. แก้ไขล่าสุด: 2025-01-22 17:01

เริ่มต้นด้วยการเลือกและคัดลอกช่วงข้อมูลทั้งหมดของคุณ คลิกที่ตำแหน่งใหม่ในชีตของคุณ จากนั้นไปที่แก้ไข | วางแบบพิเศษและเลือกกล่องกาเครื่องหมายย้ายตามที่แสดงในรูปที่ B คลิกตกลงและ Excel จะย้ายป้ายกำกับและข้อมูลของคอลัมน์และแถวดังที่แสดงในรูปที่ C. แก้ไขล่าสุด: 2025-01-22 17:01

CHAP ให้การป้องกันการโจมตีซ้ำโดยเพียร์ผ่านการใช้ตัวระบุที่เปลี่ยนแปลงเพิ่มขึ้นและค่าความท้าทายที่เปลี่ยนแปลงได้ CHAP ต้องการให้ทั้งไคลเอนต์และเซิร์ฟเวอร์ทราบข้อความธรรมดาของความลับแม้ว่าจะไม่เคยส่งผ่านเครือข่ายก็ตาม. แก้ไขล่าสุด: 2025-01-22 17:01

ความปลอดภัยของฐานข้อมูล (หน้า 185) SYSTEM เป็นบัญชีผู้ดูแลระบบฐานข้อมูลทั่วไปเริ่มต้นสำหรับฐานข้อมูล Oracle SYS และ SYSTEM จะได้รับบทบาท DBA โดยอัตโนมัติ แต่ SYSTEM เป็นบัญชีเดียวที่ควรใช้เพื่อสร้างตารางและมุมมองเพิ่มเติมที่ Oracle ใช้. แก้ไขล่าสุด: 2025-01-22 17:01

ตัวแทนฝ่ายสนับสนุนด้านเทคนิครับสายเรียกเข้าและแก้ไขปัญหาด้านเทคนิคของลูกค้าด้วยซอฟต์แวร์คอมพิวเตอร์และฮาร์ดแวร์ คอลเซ็นเตอร์จ้างตัวแทนฝ่ายสนับสนุนด้านเทคนิคเพื่อทำงานเต็มเวลาและนอกเวลาในช่วงกะที่ยืดหยุ่นซึ่งอาจรวมถึงตอนเย็นและวันหยุดสุดสัปดาห์. แก้ไขล่าสุด: 2025-01-22 17:01

จุดประสงค์ของ 802.1x คือการยอมรับหรือปฏิเสธผู้ใช้ที่ต้องการเข้าถึงเครือข่ายเต็มรูปแบบโดยใช้ 802.1x เป็นโปรโตคอลความปลอดภัยที่ทำงานร่วมกับเครือข่ายไร้สาย 802.11 เช่น802.11b,g,n ตลอดจนอุปกรณ์แบบมีสาย สวิตช์ NETGEARProSAFELayer 2 และ Layer 3 ทั้งหมดรองรับการตรวจสอบสิทธิ์นี้. แก้ไขล่าสุด: 2025-01-22 17:01

โดยทั่วไปโปรแกรม Python คาดว่าจะทำงานช้ากว่าโปรแกรม Java แต่ก็ใช้เวลาในการพัฒนาน้อยกว่ามาก โปรแกรม Python มักจะสั้นกว่าโปรแกรม Java ที่เทียบเท่ากัน 3-5 เท่า ความแตกต่างนี้สามารถเทียบเคียงได้กับประเภทข้อมูลระดับสูงในตัวของ Python และการพิมพ์แบบไดนามิก. แก้ไขล่าสุด: 2025-01-22 17:01

คำอธิบายประกอบ Spring @Repository คำอธิบายประกอบ Spring @Repository ใช้เพื่อระบุว่าคลาสมีกลไกสำหรับการจัดเก็บ การดึงข้อมูล ค้นหา อัปเดต และลบการดำเนินการบนอ็อบเจ็กต์. แก้ไขล่าสุด: 2025-01-22 17:01

วันนี้ Microsoft ได้ยุติการสนับสนุน Internet Explorer เวอร์ชันเก่า รวมถึง IE8, IE9 และ IE10 ตลอดจน Windows 8 สำหรับเบราว์เซอร์ ทางบริษัทยังได้เปิดตัวแพตช์สุดท้าย (KB3123303) ซึ่งรวมถึงการอัปเดตความปลอดภัยแบบสะสมล่าสุดและ “End of Life” แจ้งเตือนการอัปเกรด. แก้ไขล่าสุด: 2025-01-22 17:01